Here’s what MITM is, one of the most effective ways to steal sensitive data without being discovered by the victim. Beware especially of free WI-FI networks

Do you remember the “torello” on the beach or in the park? That game where two pass the ball to each other and a third stands in the middle trying to catch it. If the one in the middle was you, the game wasn’t exactly enjoyable. Even less pleasant is the same experience you have with a hacker attack, in this case called “man in the middle”.

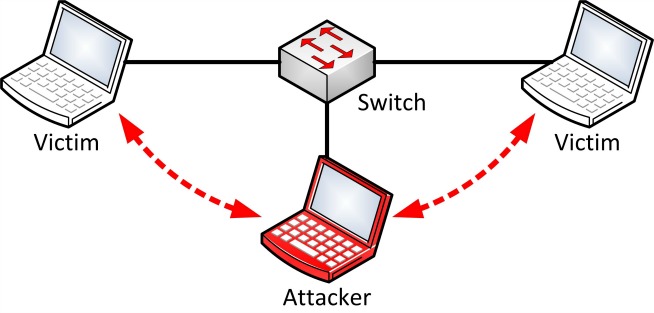

How the Man in the middle attack works.

As you can also guess by translating the English name of this hacker attack, it is a man in the middle of the “conversation” between a client and a server. The purpose is mainly to steal data. Man in the middle attack, often abbreviated to MITM, is very effective and difficult to detect. Especially for those who are not aware of this type of attacks. E per questo è anche tra i più diffusi in questo momento. Come fare un attacco made in the middle? Il concetto è molto semplice, l’hacker si inserisce tra client e server e legge la conversazione, e oltre a questo può modificarla e può fingersi una delle due parti.

Occhio alle reti WI-FI libere

Fonte foto: Web

Fonte foto: Web

Attacco man in the middle

Nella maggior parte degli attacchi MITM l’hacker utilizza una rete WI-FI per rubare i dati sensibili di terzi. Capita spesso nelle stazioni o in giro per la città di trovare degli hotspot gratuiti, vere e proprie galline dalle uova d’oro per hacker alla ricerca di dati personali. Se ci connettiamo a una di queste reti e visitiamo siti particolari, come per esempio l’account della nostra banca o l’indirizzo di posta elettronica che usiamo per lavoro, per l’hacker che ha effettuato un attacco man in the middle sarà facile venire a conoscenza dei nostri dati sensibili.

Man in the browser

Esistono diverse versioni di questo attacco hacker. Tra i più “famosi” anche il man in the browser. Ovvero l’hacker inserisce dei codici malware nel computer della vittima. Codici che agiscono sul browser. In questo modo potrà registrare i dati scambiati tra l’utente e i siti target che ha scelto, in modo da rubare i dati sensibili di suo interesse.

Come difendersi?

Fonte foto: Pixabay

Fonte foto: Pixabay

Attacco hacker

Come abbiamo detto è molto difficile accorgersi di essere vittima di un MITM. Also because most attacks are directed at routers or servers and this does not allow the user to notice it quickly. To avoid leaving our data in the hands of others we can follow some tricks. For example, use an effective encryption program that acts between client and server. Another possibility is to avoid connecting on all open WI-Fi lines that we find around. Or even better, use plug-ins that allow us to always establish secure connections. To be paranoid, but not too much, we can say that even these defense systems still have flaws. If all this talk about man-in-the-middle attacks has made you want to play bullshit, you should know that there are several programs to simulate or perform this kind of attacks. There are also applications, on Android, capable of performing the same function. Obviously the purpose is to understand how it works and if you are an expert in the field also understand how to defend yourself. The rest is illegality.