By Marcello Fausti

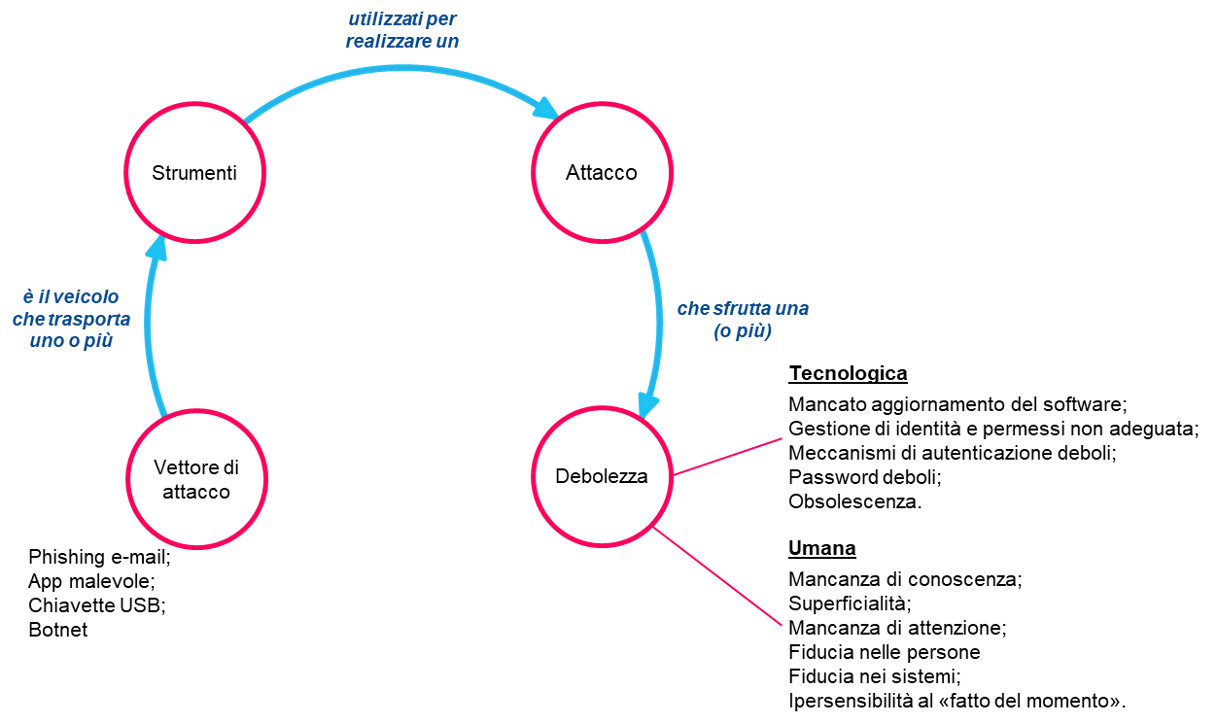

The second thing that is essential to understand well is what are the most commonly used attack vectors by threats. You have to be careful, because it is very easy to get confused between the concept of an attack vector and the concept of an attack technique used through a vector. A malware is an attack technique that can be implemented through a vector that in most cases is a phishing e-mail, even if in some famous cases (attack to the nuclear power plant of Natanz-Iran carried out through the Stuxnet virus in early 2010), attackers have managed to penetrate “closed” systems leaving around a USB key containing a malware. In that case, the attack vector was the USB stick. Un’app malevola è un vettore di attacco, mentre il social engineering è una tecnica raffinata che può aiutare ad aumentare la probabilità di successo di un attacco veicolato, ad esempio, tramite phishing. Una botnet è un vettore d’attacco mentre il tentativo di sfruttare una vulnerabilità nota tramite una serie di operazioni (exploit) è una tecnica di attacco.

Giusto per avere un ordine di grandezza del fenomeno, il global e-mail spam rate (www.statista.com 2020) a fine 2018 si è attestato al 55% in discesa dal 69% del 2012. Tra queste si annidano le e-mail di phishing che sono il principale veicolo di trasporto del malware, ovvero, del software che i cybercriminali utilizzano per raggiungere tutti gli obiettivi descritti nel secondo articolo.

È molto importante capire che non esistono programmi in grado di filtrare completamente le e-mail di phishing ma che siamo noi a dover fare una parte del lavoro ponendo la giusta attenzione nel riconoscerle. E quindi, anche a costo di essere ripetitivo e di stancarvi oltre il lecito, i suggerimenti più importanti che bisogna tenere bene a mente sono:

- Non aprite mai le e-mail provenienti da mittenti sconosciuti o sospetti;

- Se anche avete aperto un’e-mail sospetta, non aprite mai gli allegati e non cliccate mai sui link contenuti nel corpo dell’e-mail;

- Attenzione ai link che vi vengono proposti sui social network; cliccate solo se siete sicuri del profilo che ha postato il link e, comunque, state attenti;

- Dotate il vostro personal computer di un software antivirus che deve essere costantemente aggiornato;

- Attenzione alle e-mail che riguardano i temi di attualità: pandemia, raccolta fondi, avvisi urgenti, app dedicate al fatto del momento sono veicoli perfetti per la diffusione di malware;

- Sul vostro smartphone, non cliccate mai su link che vi inducono a scaricare APP da store non ufficiali (e state attenti anche con quelli ufficiali);

- Ove previsto dal servizio che state utilizzando (es. webmail, social, e-commerce), attivate l’autenticazione a due fattori basata sul vostro numero di telefono cellulare;

- Aggiornate costantemente la versione del sistema operativo del vostro PC e del vostro smartphone e tutte le applicazioni o APP che utilizzate più di frequente;

- Non rispondete mai alle e-mail di spam;

- Non fidatevi mai delle e-mail che propongono sconti eccezionali o che promettono qualcosa in regalo;

- Non fidatevi … punto!

Antivirus. Software che serve a prevenire, rilevare e/o rendere inoffensivi codici dannosi: i virus.

Phishing. È una frode informatica finalizzata all’acquisizione, con l’inganno, di dati riservati del cliente (ad esempio username e password) attraverso l’invio di e-mail contraffatte che presentano grafica e loghi ufficiali di aziende ed istituzioni conosciute (es. banche).

Spear-phishing. Phishing conducted against specific users by sending e-mails formulated to steal sensitive information from the recipient or to induce him to open attachments or malicious links.

Spoofing. To disguise oneself, to disguise oneself in order to look like someone else by spoofing the source address of a communication. For example, it is possible to spoof an e-mail address by setting the username (the one that first appears in the e-mail) to a name known to the recipient, while the real address reveals its unknown and unreliable origin. The term spoofing (in this case IP spoofing or address spoofing) is used when an IP packet is created in which the sender’s IP address is spoofed.

Social engineering. The art of psychologically manipulating people into performing certain actions or revealing confidential information, such as credentials to access computer systems.

Spammer: one who sends spam e-mail.

Post. It is a message that may contain text, images, videos, links to websites or other posts published on a social netwok.

Malicious Apps. These are Apps – sometimes even downloadable from official stores, that contain malicious features.

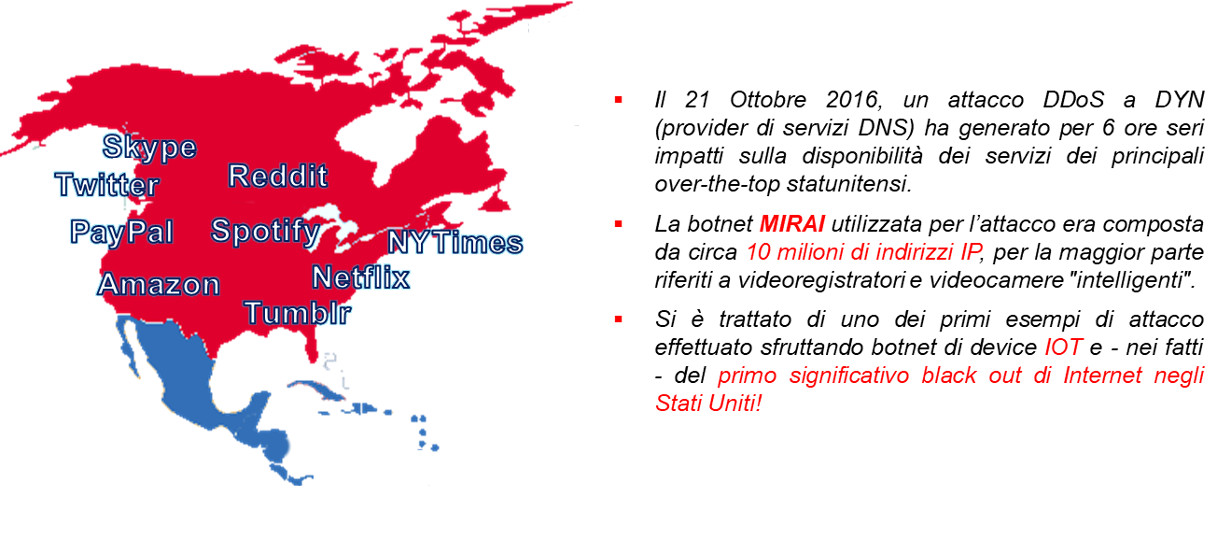

DDoS. A combined attack carried out by numerous machines, designed to bring down websites or servers, most often carried out using botnets.

IOT (Internet Of Things). A term referring to the ability of objects belonging to the world of industrial or consumer electronics to connect to the Internet. The fields of use are many: from industrial production processes, to logistics, infomobility, energy efficiency, remote assistance, environmental protection and home automation.

Among the attack vectors, botnets deserve a separate reasoning.

Botnet. A computer network used to carry out remote attacks, formed by infected computers remotely managed by a command and control center, often belonging to unaware people. Such infected machines in the jargon are called zombies.

Basically, zombie computers – those enlisted in botnets – are unwitting beachheads used by cybercriminals to achieve their goals (always those described in the second article). Ad esempio, le botnet vengono molto spesso utilizzate per inviare e-mail contenenti spam ma anche per veicolare messaggi di phishing, temi su cui sappiamo ormai tutto incluso come difenderci.

Le botnet, però, possono essere utilizzate anche per realizzare attacchi più sofisticati diretti verso le grandi aziende o le grandi infrastrutture nazionali come, ad esempio, per realizzare attacchi di Distributed Denial of Service (DDoS) sia volumetrici che applicativi (questi temi li approfondiremo più avanti).

Una botnet può essere composta sia da computer (server o client) che da device di altro tipo (es. IOT) come nel caso della famosa botnet MIRAI.

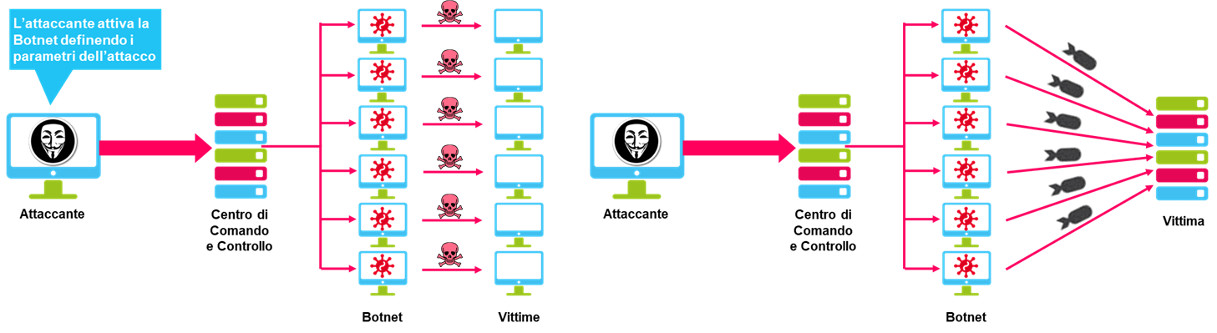

Ora, una botnet può essere pilotata dal suo centro di comando e controllo sostanzialmente secondo due strategie, ovvero, utilizzare la “potenza” della botnet (che è direttamente proporzionale alla sua dimensione) per:

- tentare di sfruttare una singola vulnerabilità sul maggior numero possibile di computer connessi ad Internet (vedi figura di sinistra);

- far convergere lo stesso attacco (es. DDoS) su di un singolo computer di una singola vittima (vedi figura di destra).

Nel primo caso non c’è una vittima predefinita, nel secondo caso la vittima è individuata e studiata prima di lanciare l’attacco.

Un PC zombie è un vettore di attacco ma, prima di diventare tale, è stato esso stesso vittima di un attacco avente come obiettivo il suo arruolamento nella botnet e la sua trasformazione in zombie. I motivi per cui un cybercriminale spende tempo e risorse per costruire una botnet, sono due:

- creare uno strumento utile a realizzare attacchi;

- rivendere questa capacità ad altri cybercriminali traendone un guadagno.

Negli ultimi anni è sorto un fiorente commercio di questo tipo con strumenti che si sono via via raffinati fino ad arrivare alla nascita di veri e propri sistemi in cloud noti come “Botnet as a Service” (BaaS). Ne esistono di tutti i tipi con due caratteristiche che li accomunano: estrema economicità e completo anonimato. Insomma, un vero e proprio supermercato di “armi digitali”.

Leggi gli altri articoli del Piccolo glossario dei concetti e dei termini della cybersecurity

#1. Che cos’è il rischio cyber e come si gestisce

#2. Quali sono le principali minacce? E come è possibile proteggersi?